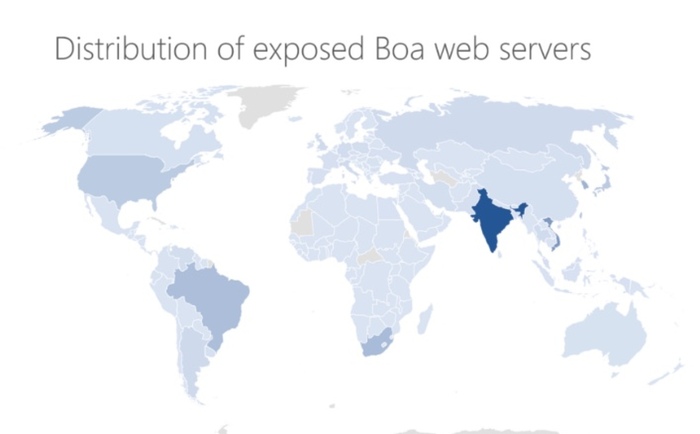

(ANSA) – MILANO, 24 NOV – Server obsoleti, oramai ritirati,

rappresentano un problema concreto per chi si occupa di

sicurezza informatica. Destinati a mettere a uso comune percorsi

di file e cartelle, anche a utenti fuori dall’azienda, questa

tipologia di hardware spesso può essere sfruttata per violare le

informazioni di un’organizzazione, perché non protetti. Ed è

quanto ha scoperto Microsoft analizzando un recente attacco che

ha coinvolto un fornitore di energia elettrica in India, Tata

Power. La divisione di cybersecurity del colosso americano ha

individuato una serie di compromissioni che gli hacker hanno

portato avanti, a livello globale, colpendo sempre lo stesso

server, Web Boa, ritirato nel 2005. Nonostante siano passati 17

anni, Microsoft spiega che questa tipologia di web server,

pensato per consentire via internet l’accesso a file e

applicazioni di dipendenti autenticati, sia ancora molto

diffusa, aumentando il rischio di intrusione visto che le sue

difese informatiche non sono più al passo con le minacce.

Microsoft ha rilevato una componente “vulnerabile” del server

utilizzata in primavera da alcuni hacker sostenuti dallo stato

cinese, che avrebbero violato quattro dispositivi su cui era

caricato Web Boa per infiltrarsi in alcune reti operative. Per

la compagnia, è alto il rischio di azioni simili, che

interessano le catena di fornitura energetica e non solo, “tale

da interessare milioni di organizzazioni e dispositivi”. Come

sottolinea Microsoft, intervenire su questo tipo di attacchi è

difficile perché i server non più aggiornati non sono un evento

raro, in modo particolare per le compagnie che servono paesi

differenti, dove l’aggiornamento delle infrastrutture non è

sempre omogeneo. Il consiglio degli esperti è analizzare il

proprio parco macchine, per identificare i dispositivi con

componenti vulnerabili e adottare pratiche di rilevamento

intrusioni per agire nell’immediato. (ANSA).

—

Fonte originale: Leggi ora la fonte